Gli attacchi informatici aumentano sempre più e non risparmiano neanche il settore sanitario. Aderendo a HIN e seguendo semplici norme di comportamento, chiunque può contribuire a proteggere il proprio studio medico o la propria istituzione dai criminali informatici.

A causa dei dati sensibili e personali scambiati nel settore sanitario, le professioniste e i professionisti della salute sono un obiettivo interessante per i cyberattacchi, anche in Svizzera. Nel 2023 il loro numero è nuovamente aumentato. Ad esempio il 13 giugno, due giorni prima del videomessaggio del presidente ucraino Zelensky al Parlamento federale, il numero di attacchi DDoS (Distributed Denial of Service) in Svizzera ha raggiunto un nuovo picco. Questi attacchi informatici causano ritardi e indisponibilità dei siti web, che vengono inondati da un numero di richieste generate artificialmente. Le intenzioni degli aggressori sono per lo più economiche, non di rado anche politiche. In questo articolo vi spieghiamo come potete proteggervi da tutto ciò con misure di protezione e norme di comportamento semplici ma efficaci, e quale ruolo possono svolgere in questo senso i servizi HIN.Contenuto dell’articolo: Servizi HIN al vostro fianco

Misure di protezione e regole di condotta contro gli attacchi informatici

- Tenere l’infrastruttura aggiornata

- Installare una protezione antivirus su ogni dispositivo

- Mantenere sempre alta l’attenzione

- Riconoscere le e-mail dannose

- Cosa fare in caso di attacco informatico

Servizi HIN al vostro fianco

Crittografare la comunicazione

Con un’adesione a HIN potete accedere in maniera protetta a molteplici applicazioni per la comunicazione digitale e collaborare con altre persone all’interno del settore sanitario svizzero. Ad esempio, le piattaforme di riferimento, i portali CIP, le aree membri protette e i servizi medici e amministrativi sono raggiungibili in sicurezza tramite HIN. Poiché la comunicazione è crittografata, terzi non autorizzati – ad esempio i criminali informatici – non possono leggere i dati trasmessi. L’autenticazione univoca delle persone e delle istituzioni partecipanti garantisce che la controparte digitale nell’area riservata HIN sia effettivamente chi dice di essere.Proteggere i terminali

Nemmeno HIN vede quali dati vengono scambiati in forma crittografata. Per questo motivo anche le e-mail inviate tramite HIN possono contenere malware come virus, trojan e worm (o link a siti web predisposti in tal senso). L’adesione individuale a HIN include tuttavia il servizio HIN Endpoint Security, un programma antivirus affidabile che offre un’eccellente protezione per i vostri dispositivi (come richiede ad esempio la LCIP). Potete inoltre ordinare il servizio Endpoint Security Service allargato che vi permette, in caso di emergenza, di essere assistiti da esperte ed esperti HIN. In questo modo è possibile prevenire il furto e la manipolazione dei dati, la frode finanziaria o in molti casi l’estorsione.Nascondere il traffico dati

Per rendere l’area riservata HIN ancora più resiliente, da quest’anno HIN lavora con SCION, un’architettura internet altamente sicura sviluppata al Politecnico federale di Zurigo. Grazie a questa nuova tecnologia, il traffico di dati su Internet nel settore sanitario è nascosto ai criminali informatici e quindi risulta loro inaccessibile. In questo modo anche i servizi critici possono funzionare con un’elevata affidabilità. In qualità di membri individuali, ricevete in futuro automaticamente l’accesso all’area riservata HIN con SCION tramite il vostro provider di servizi Internet. Cliniche, ospedali, autorità e fornitori di applicazioni del settore sanitario possono richiedere l’accesso a HIN.Misure di protezione e regole di condotta contro gli attacchi informatici

Tenere l’infrastruttura aggiornata

Fate in modo che la vostra infrastruttura informatica sia sempre aggiornata. Vi rientrano anche browser, sistema operativo, firewall e programmi antivirus su ognuno dei vostri dispositivi di lavoro. Sistemi operativi e programmi obsoleti possono essere facilmente bucati dai criminali informatici. Per quanto riguarda le istituzioni vale: ogni singolo dispositivo di lavoro deve essere aggiornato con le ultime versioni disponibili. Panoramica delle principali misure tecniche:- Mantenete aggiornato il vostro sistema (browser, programma di posta elettronica, antivirus, sistema operativo, Office ecc.).

- Installate prontamente gli aggiornamenti, soprattutto se si tratta di update di sicurezza.

- Eseguite regolarmente un backup dei vostri sistemi.

- Impostate delle limitazioni alle autorizzazioni degli utenti e non lavorate con l’account di amministratore.

- Proteggete tutti i dispositivi collegati direttamente a Internet (webcam, router, cellulare ecc.) tramite password sicure.

- Attivate l’opzione «Mostra estensioni nomi file» nelle impostazioni di Windows per identificare i file potenzialmente dannosi.

Installare una protezione antivirus su ogni dispositivo

È importante che su ognuno dei dispositivi di lavoro – sia Windows che Mac – nella vostra istituzione vengano installati antivirus e firewall aggiornati. È sufficiente una sola postazione di lavoro non adeguatamente protetta per permettere ai criminali informatici di attaccare la vostra istituzione.Mantenere sempre alta l’attenzione

Neanche la migliore infrastruttura tecnica può bastare da sola se non è supportata da un comportamento corretto da parte dei suoi utenti. Perciò è importante essere sempre consapevoli della rilevanza che la sicurezza informatica riveste nella quotidianità lavorativa. Ciò vale per ogni collaboratrice e collaboratore nella vostra istituzione. È sufficiente un solo clic sbagliato per provocare gravi danni.Panoramica delle principali norme di comportamento:- Prestate attenzione alle e-mail sospette, anche se provengono da mittenti a voi noti. Gli indirizzi dei mittenti possono essere falsificati con facilità. Eliminate immediatamente i messaggi sospetti senza aprire i file allegati. Eliminate il messaggio anche dal cestino della vostra casella di posta elettronica.

- Tenete presente che anche le e-mail contrassegnate con [HIN secured] possono contenere malware.

- Non cliccate mai su link contenuti in e-mail sospette e non aprite gli allegati.

- Una password sicura è fondamentale. Deve essere composta da almeno 8-10 caratteri e includere numeri e caratteri speciali. Utilizzate al riguardo gli aiuti mnemonici.

- Fate attenzione durante la navigazione! Non scaricate programmi sconosciuti. Durante la trasmissione di informazioni fate attenzione alla codifica (simbolo del lucchetto) e verificate accuratamente lʼindirizzo del server – nel dubbio telefonate al fornitore.

- Trasmettete i dati sensibili solo in forma criptata a destinatari identificati in modo sicuro.

Riconoscere le e-mail dannose

Il mezzo più comune di diffusione dei virus sono le e-mail, pertanto è indispensabile una loro gestione attenta. Questa check-list vi aiuta a riconoscere le e-mail pericolose:- Richiesta diretta di cliccare sull’allegato

- E-mail impersonale

- Spesso in inglese, ma non sempre

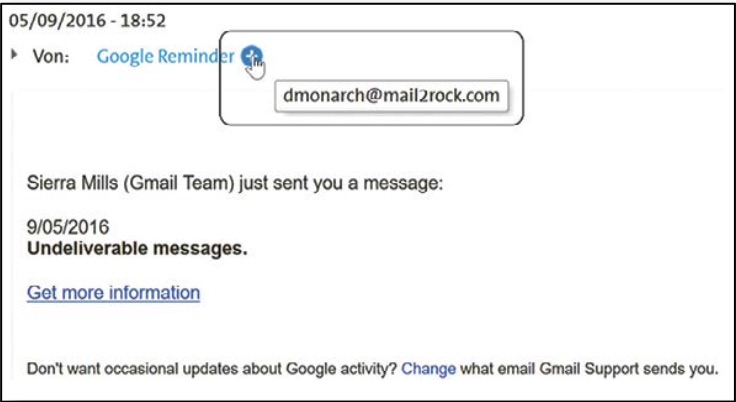

- Il mittente di una mail non ha niente a che fare con l’azienda fasulla. IMPORTANTE: Gli indirizzi dei mittenti possono essere falsificati con facilità!

- Appellativo sbagliato

- La parte conosciuta dell’indirizzo mail (felix.muster) viene utilizzata in modo ripetuto, ma senza ulteriore personalizzazione.

- I link rimandano a destinazioni diverse rispetto al mittente fasullo (muovere il mouse sopra il link ma non cliccare mai su di esso).

Cosa fare in caso di attacco informatico

Se voi o un membro del vostro personale doveste aver aperto una e-mail o un file dannosi dovete sapere come agire:- Scollegate immediatamente il computer dalla rete locale per poter evitare che vengano infettati altri computer.

- Eseguite un controllo del vostro computer con un programma antivirus aggiornato.

- Assicuratevi che il messaggio con l’allegato dannoso non sia stato aperto su nessun altro computer. Informate del fatto tutte le persone che operano sulle workstation. Eliminate il messaggio da tutti gli account e-mail, compreso il cestino.

- Fate controllare il dispositivo dal vostro partner IT o dall’assistenza IT.