Dieser Beitrag ist am 08.05.2024 in der Schweizerischen Ärztezeitung erschienen. Er wurde für den HIN Blog leicht verändert.Nicht für jede Massnahme zur IT-Sicherheit ist ein umfassender externer Auftrag nötig. Wir stellen Ihnen Ansätze vor, die für ihre IT-Sicherheit bereits eine solide Basis sind. So schützen Sie zusammen mit Ihrem Team die Daten von Patientinnen und Patienten.

Im Praxisalltag stehen für Sie als Ärztinnen und Ärzte die Menschen im Zentrum. Täglich führen Sie vertrauliche Gespräche und pflegen Daten Ihrer Patientinnen und Patienten digital in Ihren Praxissystemen. Das macht Ihre Praxis zum beliebten Ziel für Cyberangriffe, vor denen Sie sich bestmöglich schützen müssen. Eine wichtige Aufgabe. Doch wie packen Sie diese an? Schon mit einfachen Ansätzen schaffen Sie selbständig eine solide Basis.

Verschaffen Sie sich eine Übersicht

Was speichern Sie wie und auf welchen Systemen? In der IT-Landschaft die Übersicht zu behalten, kann herausfordernd sein. Zur Orientierung hilft die praxiseigene IT-Inventarliste. Sie dient als Übersicht über alle Geräte: von Computern, Datenträgern bis hin zu Labor- und medizinischen Geräten, wie auch über Betriebssysteme und Zugriffsrechte. Falls Sie mit Ihrem Inventar noch ganz am Anfang stehen, können Sie unsere Excel-Vorlage verwenden, die Sie unter www.hin.ch/inventar herunterladen können. . Wie Sie dabei Schritt für Schritt vorgehen, veranschaulichen die Artikel «IT-Sicherheit in der Praxis selbst anpacken» und «IT-Sicherheit – Step by Step».Mehr Sicherheit dank Zugriffskonzept

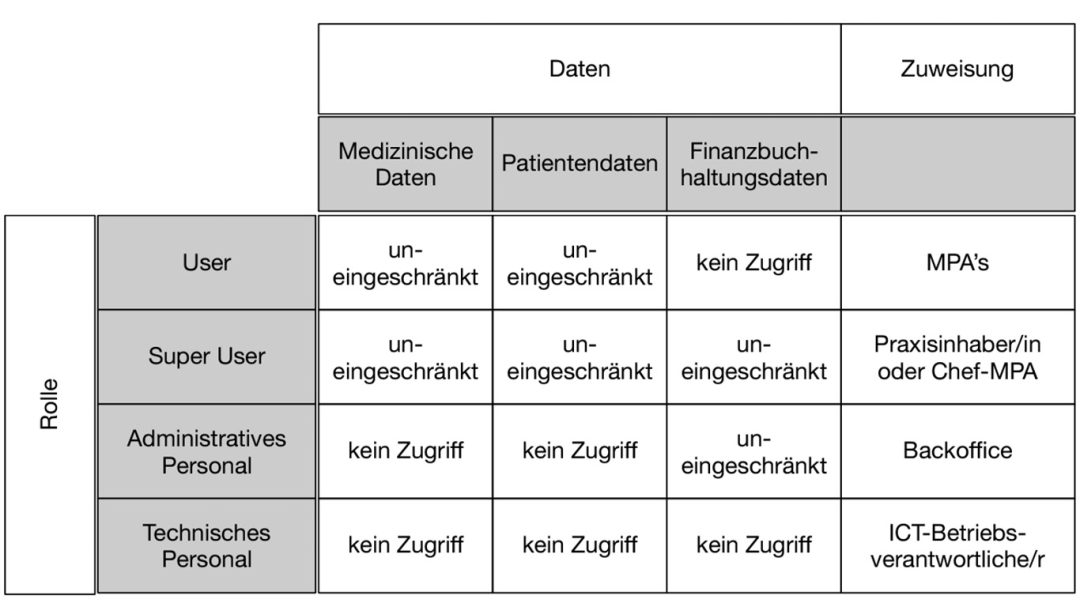

Dieses Inventar lässt sich um ein Zugriffskonzept erweitern. Ein geschützter, geregelter Zugriff auf Daten und Geräte mit Bezug zu Medizin, Patienten oder Finanzen bringt verstärkte Sicherheit in Ihre Praxis. Zugriffsrechte legen fest, welche Aktionen eine Benutzerin oder eine bestimmte Ressource durchführen kann: Lesen, Schreiben, Ändern, Löschen oder Ausführen von Dateien oder Anwendungen. Befolgen Sie dabei das Prinzip des «Zugriffrechte-Minimalismus». Jede Zugangsbeschränkung verstärkt den Schutz von vertraulichen Informationen und minimiert das Risiko von Datenverlust. Sie bestimmen, welche Personen in Ihrer Praxis auf welche Systeme zugreifen können. In der erstellten Inventarliste regeln Sie über den Tab «Systeme», der sich in der Spalte «Zugriffsrechte auf Geräte» befindet, die Zugriffe. Im separaten Tab «Zugriffsmatrix» können Sie deren Rollen sowie Zugriffsrechte definieren.

Schützen Sie sich vor Phishing und Schadsoftware

Cyberangriffe und das Risiko mit den weitreichenden Konsequenzen, die so ein Angriff mit sich bringt, sind leider erst wirklich nachvollziehbar, wenn sie einem selbst passieren. Vorher sind sie als Bedrohung schlicht nicht greifbar. Erfahrungen zeigen die Tendenz vieler Menschen, mit ihren Daten zu wenig sorgsam umzugehen. Dabei kann eine Cyberattacke fatale Folgen haben: Betrüger versuchen mit Phishing-Mails an unsere Daten zu gelangen. Sie interessieren sich für Passwörter, Kreditkartennummern oder andere vertrauliche Daten. Eine Phishing-Mail kann zudem eine Schadsoftware enthalten, die Daten zerstört oder unzugänglich macht– auf dem Gerät selbst oder sogar im ganzen Netzwerk. Das bedeutet: Die Daten gehen verloren oder werden gestohlen.Um sich gegen Schadsoftware zu schützen, sind Virenschutzprogramme essenziell. Sie erkennen anhand von bekannten Mustern eine mögliche Infektion durch eine Schadsoftware und können deren Ausführung blockieren. Installieren Sie deshalb auf allen Endgeräten ein Virenschutzprogamm und halten Sie dieses mit regelmässigen Updates auf dem Laufenden. Denn Hacker passen ihre Muster ebenfalls laufend an und das Virenschutzprogramm kann Sie nur gegen bekannte Schadsoftware schützen.

Das macht HIN gegen Schadsoftware

Als HIN Mitglied werden alle Ihre E-Mails von einem Virenscanner kontrolliert – egal ob von anderen HIN Mitgliedern oder externen Adressen. Wird in einer E-Mail ein Virus erkannt, so wird die E-Mail nicht an den Empfänger weitergeleitet, sondern automatisch gelöscht. Der Virenschutz kann im Vergleich zum Datenschutz allerdings nicht vollumfänglich gewährleistet werden. Es ist nicht garantiert, dass ein Virus erkannt wird. Deshalb ist insbesondere bei der Bearbeitung von E-Mails ein sensibilisierter Umgang mit potenziellen Gefahren notwendig.

Was tun, wenn ich trotz aller Vorsichtsmassnahmen eine schädliche E-Mail oder Datei geöffnet habe?

- Stellen Sie sicher, dass die Nachricht mit dem schädlichen Anhang auf keinem anderen Computer geöffnet wird.

- Informieren Sie dazu alle an den Arbeitsstationen tätigen Personen und löschen Sie die Nachricht aus allen E-Mail-Konten.

- Durchsuchen Sie Ihren Computer mit Ihrem Virenschutzprogramm.

- Kontaktieren Sie den HIN Support. Dieser kann abklären, ob Ihr Virenschutzprogramm die entsprechende Schadsoftware erkennt.

- Setzen Sie sich mit Ihrem IT-Partner in Verbindung. Auf unserer Supportseite finden Sie eine ausführliche Checkliste, was zu tun ist bei einem Cyberangriff.

Es kann allen passieren

In einer von HIN im Kundenauftrag durchgeführten Test-Phishing-Kampagne öffneten 52 Prozent der in der Arztpraxis tätigen Personen die für die Kampagne präparierte Phishing-Mail. Über ein Viertel der Personen klickte den darin platzierten Link an. Dieser Link führte dann auf eine fingierte Website. Rund 9 Prozent haben die auf der fingierten Seite zum Download angebotene Datei sogar heruntergeladen und ausgeführt. Auf diese Weise kann im schlimmsten Fall eine einzige Person das ganze Netzwerk einer Praxis lahmlegen. Stress, Unachtsamkeit oder weil man noch schnell die Anweisung der Chefin umsetzen will, können Gründe für ein solches Missgeschick sein. Es kann allen passieren.Gerade weil niemand vor Cyberattacken gefeit ist, sind alle von uns dazu angehalten, beim IT-Grundschutz die «Hausaufgaben» zu erledigen. Die Inventarliste als erster Schritt und die Regelungen zum Zugriffsschutz bilden bereits eine gute Basis, wie Sie sich präventiv schützen können und es potenziellen Angreifern schwerer machen, in Ihre Systeme einzudringen.Phishing-Mails erkennen und melden

Das sind typische Erkennungsmerkmale von Phishing-Mails:

- Ungewöhnliche Absenderadresse

- Unpersönliche Anrede

- Dringende Handlungsanweisung

- Ungewöhnliche Anfrage nach persönlichen Informationen (beispielsweise nach dem Passwort)

- Rechtschreib- und Grammatikfehler, ungewöhnliche Wortwahl, die nicht in die jeweilige Sprachregion passt

- Ungewöhnliche Links

Verdächtige E-Mails sollten immer gemeldet werden. In Ihrem HIN Mail können Sie das folgendermassen tun: Leiten Sie das E-Mail als Anhang an «abuse[at]hin.ch» weiter. Einen Cybervorfall melden Sie zusätzlich direkt dem Bundesamt für Cybersicherheit. Sind Sie sich unsicher, ob die E-Mail echt ist? Dann empfiehlt es sich, über einen unabhängigen Kanal – beispielsweise per Telefon – mit dem mutmasslichen Absender Kontakt aufzunehmen.

Weiterführende Informationen

- Die Excel-Vorlage fürs IT-Inventar finden Sie unter www.hin.ch/inventar.

- Die Blogbeiträge «IT-Sicherheit – Step by Step» und «IT-Grundschutz selber umsetzen #1: IT-Inventar und Backup-Strategie» bieten hilfreiche Tipps zur Basis Ihres IT-Grundschutzes.

- Auf der HIN Supportseite finden Sie weiterführende Informationen zu den Themen Viren, Schadsoftware und Spam und wie Sie sich dagegen schützen.

- Die FMH hat Minimalanforderungen zum IT-Grundschutz für Praxisärztinnen und Praxisärzte auf ihrer Website publiziert.

- Das Bundesamt für Cybersicherheit (BACS) informiert laufend über aktuelle Cyberthemen und Gefahren. Zudem finden Sie hier die offizielle Meldeseite für einen Cybervorfall.